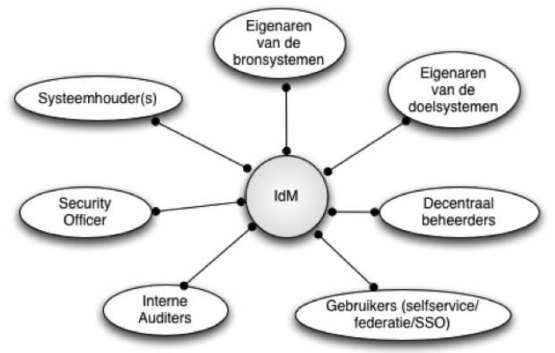

Identity management (IDM), ook wel Identity & Access Management (IAM) genoemd, kan worden gedefinieerd als het geheel van beleid, processen en techniek voor het beheer en gebruik van elektronische identiteitsgegevens. IDM wordt gebruikt voor het faciliteren van alle vormen van authenticatie en autorisatie. 'Elektronische identiteitsgegevens' zijn in dit verband de elektronisch vastgelegde gegevens die gebruikt worden om vast te stellen wie de gebruiker is en of hij geautoriseerd is voor datgene wat hij elektronisch wil doen.

Binnen IDM spelen vijf processen een belangrijke rol:

-

Identificatie: jezelf kenbaar maken door het verstrekken van officiële persoonsgebonden kenmerken, zoals een paspoort of rijbewijs. Identificatie is het vaststellen van de juiste identiteit van een persoon en het daarna koppelen van een of meerdere authenticatiemiddelen aan die persoon. Identificatie kan op verschillende manieren plaatsvinden: (a) in een inlogscherm invoeren van een gebruikersnaam of user id, (b) gebruik van een vingerafdruk of een ander biometrisch kenmerk, of (c) gebruik van een token (een smartcard of een ander apparaatje, zoals een usb-stick).

-

Provisioning: geautomatiseerd doorgeven van nieuwe, gewijzigde en verwijderde identiteitsgegevens, vaak inclusief authenticatiegegevens, naar applicaties en

diensten met het doel efficiënt en consistent gebruikersbeheer te bewerkstelligen. Provisioning heeft tot doel het automatisch aanmaken, aanpassen en verwijderen van identiteitgegevens in andere systemen teneinde beheerkosten te reduceren. Informatiesystemen en andere resources zoals besturingssystemen maar ook routers bevatten informatie over wie wat mag doen. Veel van deze producten voorzien niet in een externe authenticatie- en autorisatiemethode. De meeste IDM-oplossingen bieden de faciliteit om identiteitgegevens in andere systemen automatisch aan te passen. -

Authenticatie: het vaststellen dat een persoon degene is die hij zegt te zijn. Hiertoe worden zowel zwakke als sterke authenticatiemethoden onderkend. De zwakke is de oude vertrouwde account-wachtwoordcombinatie. Sterkere authenticatiemethoden gebruiken een token of certificaat dat als attribuut aan het entiteittype persoon gekoppeld kan worden. De sterkste methode is die waarbij een toetsing plaatsvindt op wat alleen de persoon weet (pincode/wachtwoord), wat de

persoon bezit (hardware-token) en wat de persoon kenmerkt (irisscan, vingerafdruk). Bij authenticatie laat je zien dat je beschikt over een authenticatiemiddel dat hoort bij een bepaalde account en identiteit. De identiteit is vooraf op een andere manier vastgesteld (identificatie). Het doel van de authenticatie is om te laten zien dat gebruiker is wie zij/hij zegt te zijn, maar strikt genomen kan alleen worden vastgesteld dat een gebruiker tijdens de authenticatie het bij een identiteit horende authenticatiemiddel heeft gebruikt. -

Autorisatie: verkrijgen van bepaalde bevoegdheden, die bij de persoon behoren, mogelijk op basis van rollen of op basis van andere criteria. Autorisatie is het proces van het verlenen van toegang aan personen of systemen tot (delen van) de functionaliteit van ICT-diensten. Idealiter zijn voor autorisatie geformaliseerde bedrijfsregels opgesteld waaraan de identiteit van de gebruiker moet voldoen om toegang tot diverse omgevingen te verkrijgen. Autorisatie heeft tot doel vast te stellen of een persoon of sys teem recht heeft op de aangevraagde onderdelen van de resource(s) (resource items). Historisch gezien zijn er drie autorisatiemethoden te onderscheiden: (a) autorisatie gebaseerd op de combinatie van een account plus wachtwoord, (b) een dynamischere koppeling van resources en resource accounts, door het definiëren van rollen (Role Based Access Control, RBAC). Een rol geeft een persoon rechten op bepaalde resources. Het wel of niet toekennen van een rol aan een persoon geschiedt op basis van een zogenaamde bedrijfsregel (business rule), of (c) het scheiden van de rollen en autorisaties door middel van processen. Door autorisaties aan de relatie van een proces en een rol te koppelen ontstaat een veel generieker autorisatiemodel.

-

Life cycle management van identiteiten en rollen: hoe wordt omgegaan met nieuwe en vertrekkende personen en personen die van functie of taak veranderen? Life cycle management gaat over het vaststellen en implementeren wanneer in de tijd de personen die horen bij identiteiten diensten wel of niet mogen gebruiken. Life cycle management bestaat uit processen en alle onderliggende techniek voor het aanmaken, beheer en gebruik van elektronische identiteitsgegevens. Het life cycle management beleid moet in elk geval bevatten hoe omgegaan wordt met de creatie, verrijking, toepassing en verwijdering van identiteiten en bijbehorende accounts van de verschillende doelgroepen (rollen).

Bij provisioning wordt vaak gebuik worden gemaakt van zgn. directory services. Een directory service is een hiërarchische database die gebruikt kan worden voor het centraal definiëren, vastleggen en toegankelijk stellen van persoonsgegevens. De service wordt vaak hiërarchisch weergegeven in de vorm van een boomstructuur. De techniek achter directory services stamt al uit de jaren tachtig, en in de afgelopen decennia hebben deze ‘elektronische telefoonboeken’ zich sterk ontwikkeld, inclusief protocollen. Zo heeft Microsoft er zijn Active Directory omheen gebouwd en opengesteld met het LDAP-protocol. 'LDAP' staat voor Lightweight Directory Access Protocol en is een standaard voor het benaderen van gegevens in een directory service.

Bron: Surfnet STARTER KIT IDENTITY MANAGEMENT, versie 1.0, 4 april 2011 en Identity management in kaart gebracht, Bart de Best - in IT Beheer, maart 2006